Содержание

Linux является одной из самых безопасных настольных и серверных платформ на планете. Из коробки вы найдете большинство дистрибутивов Linux гораздо более безопасными, чем Windows или macOS. На самом деле, для большинства случаев использования настольных систем безопасность, предлагаемая в большинстве дистрибутивов Linux, будет вам полезна. Однако это не означает, что вы должны полностью игнорировать безопасность операционной системы, для которой вы доверили свои данные. На самом деле, вам следует знать, как работать с брандмауэром Linux.

Что такое брандмауэр?

Проще говоря, брандмауэр — это подсистема на компьютере, которая блокирует входящий или исходящий сетевой трафик на ваш компьютер. Брандмауэры могут быть созданы как очень ограничивающие (позволяющие очень мало входить и / или выходить) или очень разрешающие (допускающие довольно много входов и / или выходов). Брандмауэры бывают двух разных типов:

- Аппаратное обеспечение — физические устройства, которые служат только для защиты вашей сети (и компьютеров в вашей сети).

- Программное обеспечение — подсистемы на отдельных компьютерах, которые защищают только хост-компьютер.

Большинство домашних сетей зависят от их комбинации. Аппаратным решением обычно является модем / маршрутизатор, развернутый вашим провайдером. Много раз эти устройства настроены как очень строгие. Что касается программного обеспечения, ваш настольный компьютер использует программный брандмауэр. Одним из таких брандмауэров, который можно установить и использовать во многих дистрибутивах Linux (таких как Ubuntu и его производные), является Uncomplicated Firewall (UFW). Несложный брандмауэр — именно то, на что это похоже. Это простой инструмент, который делает управление блокировкой / разрешением сетевого трафика довольно простым. UFW — это инструмент для командной строки, который отлично справляется с задачей защиты вашего компьютера с Linux.

Установка UFW

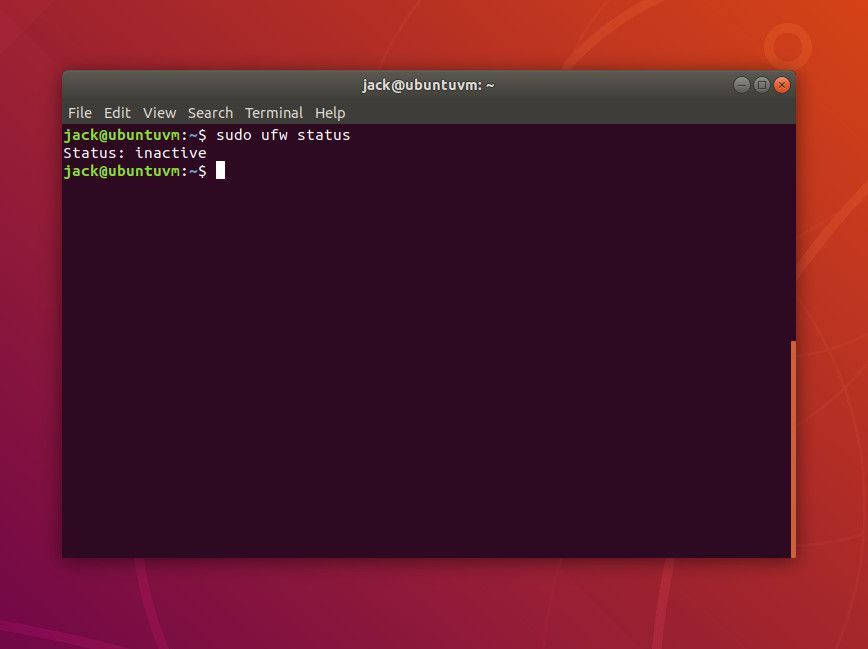

Как на Ubuntu, так и на большинстве производных Ubuntu UWF уже установлен. Чтобы узнать, установлен ли UFW на вашем компьютере, откройте окно терминала и введите команду:

статус sudo ufw

Эта команда (скорее всего) сообщит, что UFW неактивен. Если вы обнаружите, что UFW не установлен, введите команду

sudo apt-get установить ufw -y

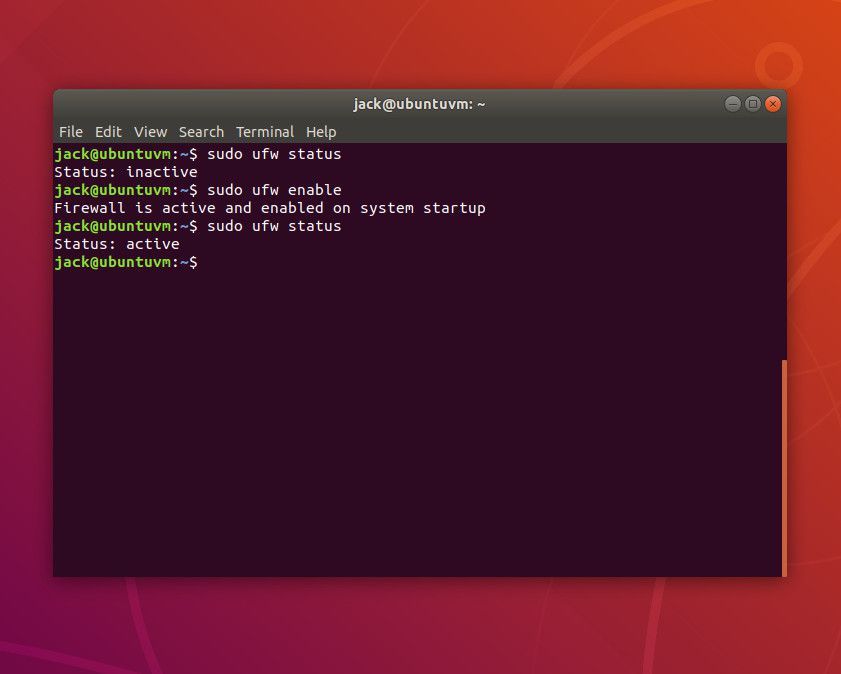

Активация UFW

Поскольку UFW по умолчанию неактивен, вы захотите его активировать. Для этого выполните команду

sudo ufw enable

Теперь, когда вы проверяете статус, он будет отображаться как активный.

Политика по умолчанию

Большинству пользователей не нужно слишком беспокоиться о политике по умолчанию. Однако лучше по крайней мере понять основы этой политики.

Политика по умолчанию — это набор правил, которые управляют обработкой трафика, который явно не соответствует никаким другим правилам. Существует четыре политики по умолчанию:

- INPUT — трафик, поступающий в компьютер.

- ВЫХОД — трафик, выходящий из компьютера.

- FORWARD — трафик, который пересылается из одного пункта назначения в другой.

- ПОЛИТИКА ПРИЛОЖЕНИЯ — трафик, который определяется приложением (а не сетевым портом).

Для большинства пользователей будут важны только политики INPUT и OUTPUT.

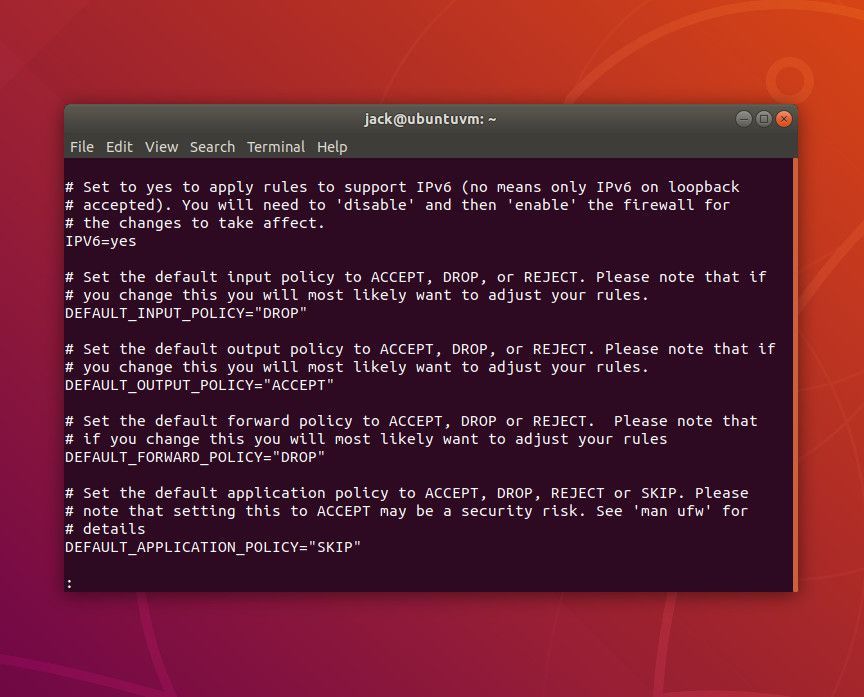

Политики UFW по умолчанию задаются в файле / И т.д. / по умолчанию / UFW. Выполните команду

sudo nano / etc / default / ufw

и посмотрите на эти четыре строки:

- DEFAULT_INPUT_POLICY = «DROP»

- DEFAULT_OUTPUT_POLICY = «ПРИНЯТЬ»

- DEFAULT_FORWARD_POLICY = «DROP»

- DEFAULT_APPLICATION_POLICY = «SKIP»

Важно знать, что каждая из вышеперечисленных политик может быть скорректирована с немного разными значениями по умолчанию.

- INPUT / OUTPUT / FORWARD может быть установлен на ACCEPT, DROP или REJECT

- ПРИЛОЖЕНИЕ может быть установлено на ПРИНЯТЬ, ОТКЛЮЧИТЬ, ОТКАЗАТЬ или ПРОПУСТИТЬ

Разница между ACCEPT, DROP и REJECT:

- ПРИНЯТЬ — разрешить трафик через брандмауэр.

- REJECT — не разрешать трафик через брандмауэр и отправлять сообщение о недоступности получателя ICMP обратно отправляющему источнику.

- DROP — запретить прохождение пакета через брандмауэр и не отправлять ответ.

Вы можете настроить политики по умолчанию в соответствии с вашими потребностями. Если вы измените политики в файле, перезагрузите правила UFW с помощью команды:

Sudo UFW перезагрузить

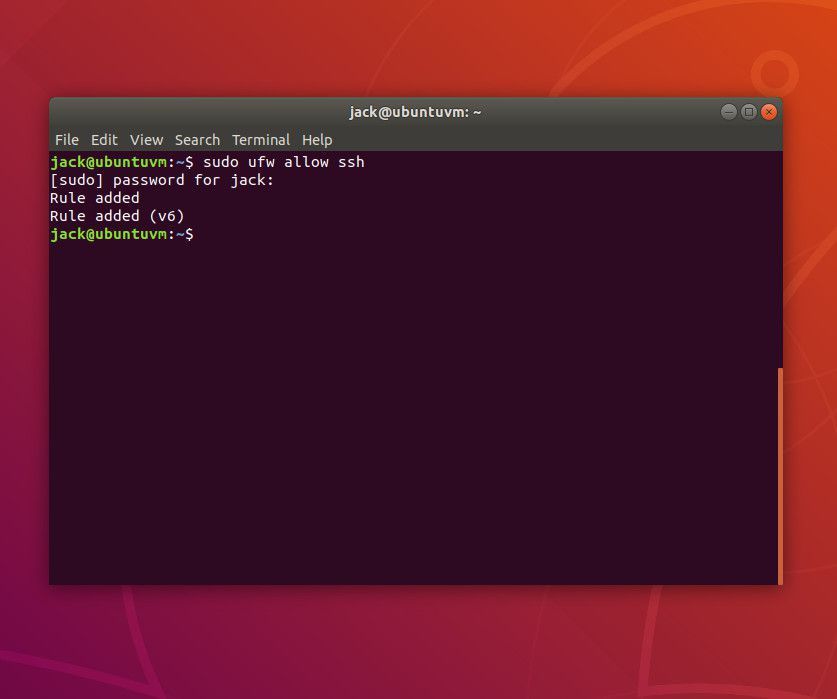

Разрешение входящего трафика

Поскольку вам, вероятно, не потребуется изменять политику исходящего трафика по умолчанию, давайте сосредоточимся на разрешении входящего трафика. Скажем, например, вы хотите иметь возможность защитить оболочку на вашем рабочем столе (используя SSH команда) с другой машины. Для этого вам нужно указать UFW разрешить входящий трафик через стандартный порт SSH (порт 22). Команда для этого будет:

sudo ufw разрешить ssh

Приведенная выше команда позволит любому компьютеру в вашей сети (или даже вне вашей сети, если ваш маршрутизатор настроен на пропуск внешнего трафика) получить доступ к вашему компьютеру через порт 22.

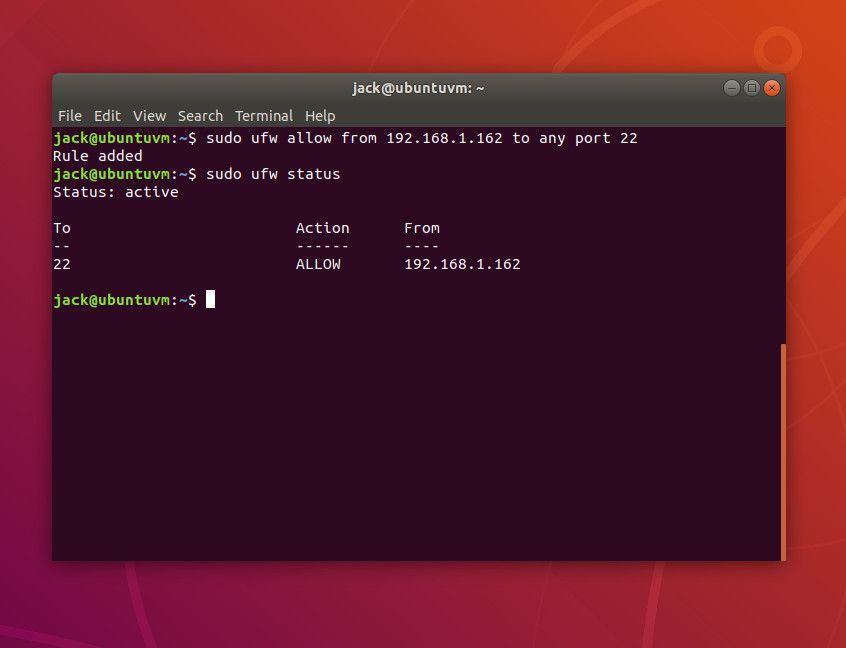

Это все хорошо, если только вы не хотите разрешить доступ к определенным компьютерам в вашей сети. Скажем, например, вы хотите разрешить только один компьютер — компьютер с IP-адресом 192.168.1.162. Для этого команда будет:

sudo ufw позволяет с 192.168.1.162 на любой порт 22

разрешить из оператор указывает UFW, что ниже следует адрес, с которого разрешается трафик. в любой порт инструктирует UFW разрешить трафик через указанный порт. В приведенном выше примере единственным компьютером в вашей сети, которому будет разрешено защищать оболочку на вашем компьютере, будет компьютер с IP-адресом 192.168.1.162.

Вы также можете запретить трафик на указанный сетевой интерфейс. Скажем, например, ваша машина имеет два сетевых интерфейса:

- ВНУТРЕННИЙ — с использованием сетевого интерфейса ens5 со схемой IP-адресов 192.168.1.x.

- ВНЕШНЕЕ — использование сетевого интерфейса enp0s3 со схемой IP-адресов 172.217.1.x

Что если вы хотите оставить правило, разрешающее входящий трафик ssh на 192.168.1.162, но запретить весь входящий трафик от внешнего интерфейса? Для этого команда будет:

sudo ufw запретить вход на enp0s3 для любого порта ssh

Выполните команду

статус sudo ufw

чтобы увидеть, что трафик ssh из 192.168.1.162 все еще разрешен, тогда как трафик от внешнего интерфейса запрещен.

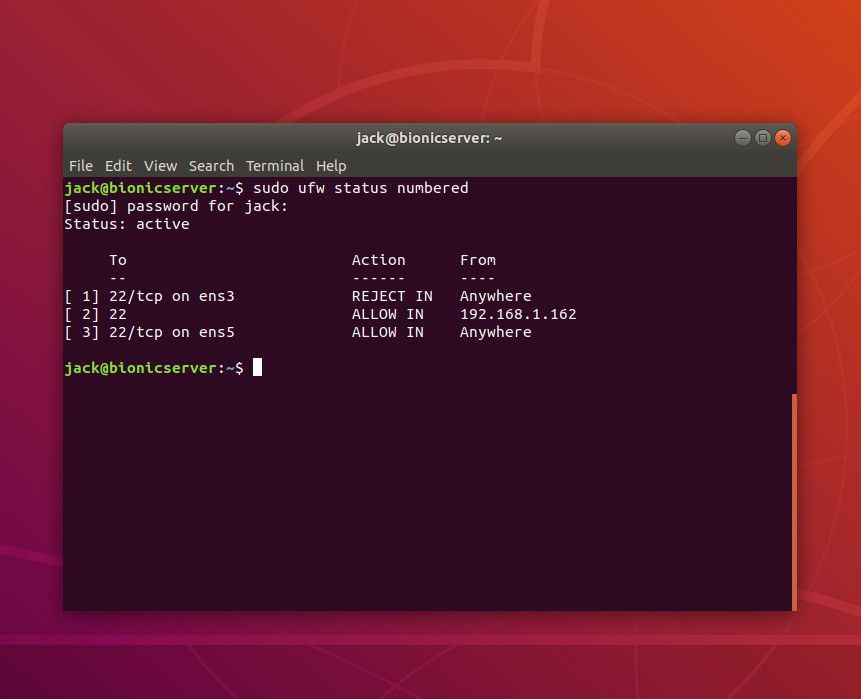

Удаление правил

Если вы обнаружите, что создали правила, вызывающие проблемы с подключением компьютеров к вашему компьютеру, вы можете удалить созданные вами правила. Первое, что вы хотите сделать, — это чтобы UFW перечислил ваши правила по номеру. Для этого выполните команду:

статус sudo ufw пронумерован

Скажем, вы хотите удалить правило номер 1. Для этого введите команду:

sudo ufw удалить 1

Вам будет предложено подтвердить удаление правила. Тип Y и использовать Enter / Return на клавиатуре, чтобы подтвердить. Выполните команду

статус sudo ufw

чтобы увидеть, что это правило было удалено.