Содержание

Если вы когда-нибудь задумывались, кто использует ваш Wi-Fi, вы не одиноки. К настоящему времени большинство людей понимают необходимость защиты сетей Wi-Fi, предоставляемых их точкой доступа к маршрутизатору (AP). В большинстве случаев этот процесс направлен на борьбу с решительными злоумышленниками — если вы не занимаетесь чувствительными действиями в Интернете, вам, вероятно, не нужно слишком беспокоиться об этом, — но основное внимание уделяется отражению оппортунистической угрозы низкой сложности, создаваемой соседями, пытающимися Присядьте в своей сети и получите бесплатный доступ.

Но для того, чтобы защитить вашу сеть, ваши правила безопасности сети Wi-Fi не могут состоять исключительно из установки препятствий для злоумышленников. Необходимо еще глубже включить мониторинг внутреннего состояния вашей сети, чтобы гарантировать, что доступ имеют только те, кому разрешено иметь доступ. Подробное представление о состоянии вашей сети, включая устройства в ней, также имеет диагностические преимущества. Например, возможность видеть устройства в сети скажет вам, если ваш принтер, подключенный к беспроводной сети, переходит в автономный режим.

В этом руководстве вы узнаете, как реализовать этот тип мониторинга, сначала предложив краткий курс о том, что искать, а затем проведя вас через варианты определения этих индикаторов.

Как устройства отображаются и различаются в моей сети?

Существует два основных способа определения любого устройства, подключенного к вашей сети, по его IP-адресу и MAC-адресу. IP-адрес, с которым вы будете иметь дело, — это не публичный (т. Е. Уникальный для всего Интернета) IP-адрес, а IP-адрес вашей внутренней сети (также называемый локальной сетью или локальной сетью), который маршрутизатор назначает для каждого устройства в нем.

Каждое устройство должно иметь уникальный адрес в локальной сети для связи с маршрутизатором, независимо от того, используете ли вы это устройство для доступа в Интернет или общаетесь с другими устройствами в локальной сети. В большинстве случаев маршрутизаторы назначают IP-адреса локальной сети динамически, при этом разные устройства получают разные IP-адреса в разное время, а не статически (т. Е. Каждый раз одному и тому же устройству присваивают один и тот же адрес). Обычно маршрутизатор резервирует диапазон адресов и назначает первый адрес в диапазоне первому подключенному к нему устройству, затем второй адрес второму подключающему устройству и т. Д.

Как указывалось ранее, MAC-адреса являются другим основным обозначением, которое маршрутизаторы используют, обычно в сочетании с IP-адресами, для разделения подключенных устройств. MAC не имеет ничего общего с продуктами Apple, а скорее относится к адресу Media Media Control Access. Это серийный номер аппаратного обеспечения, который встроен в беспроводную карту (или, более технически, контроллер сетевого интерфейса или NIC) каждого устройства. Как таковой, он почти никогда не меняется.

В зависимости от вашего маршрутизатора вы также можете получить информацию об имени хоста устройства или другую идентификационную информацию. Имя хоста — это имя, которое компьютер называет сам. Это может быть либо преднамеренно выбрано пользователем, либо установлено автоматически операционной системой устройства.

Другой способ, с помощью которого маршрутизаторы иногда различают устройства, заключается в угадывании и отображении марки и (в некоторых случаях) модели устройства. Как это определяет это? Производители часто резервируют диапазон первых трех (из шести) сегментов на MAC-адресе для своей компании или даже для определенных моделей сетевых плат, которые они делают, чтобы их сетевые карты могли быть легко идентифицированы как внутри компании, так и публично. Этот трехблочный указатель называется OUI, и при обнаружении MAC некоторые маршрутизаторы просматривают таблицу известных блоков OUI и назначают соответствующую запись описанию устройства.

Как сканировать устройства, чтобы узнать, кто в вашей сети

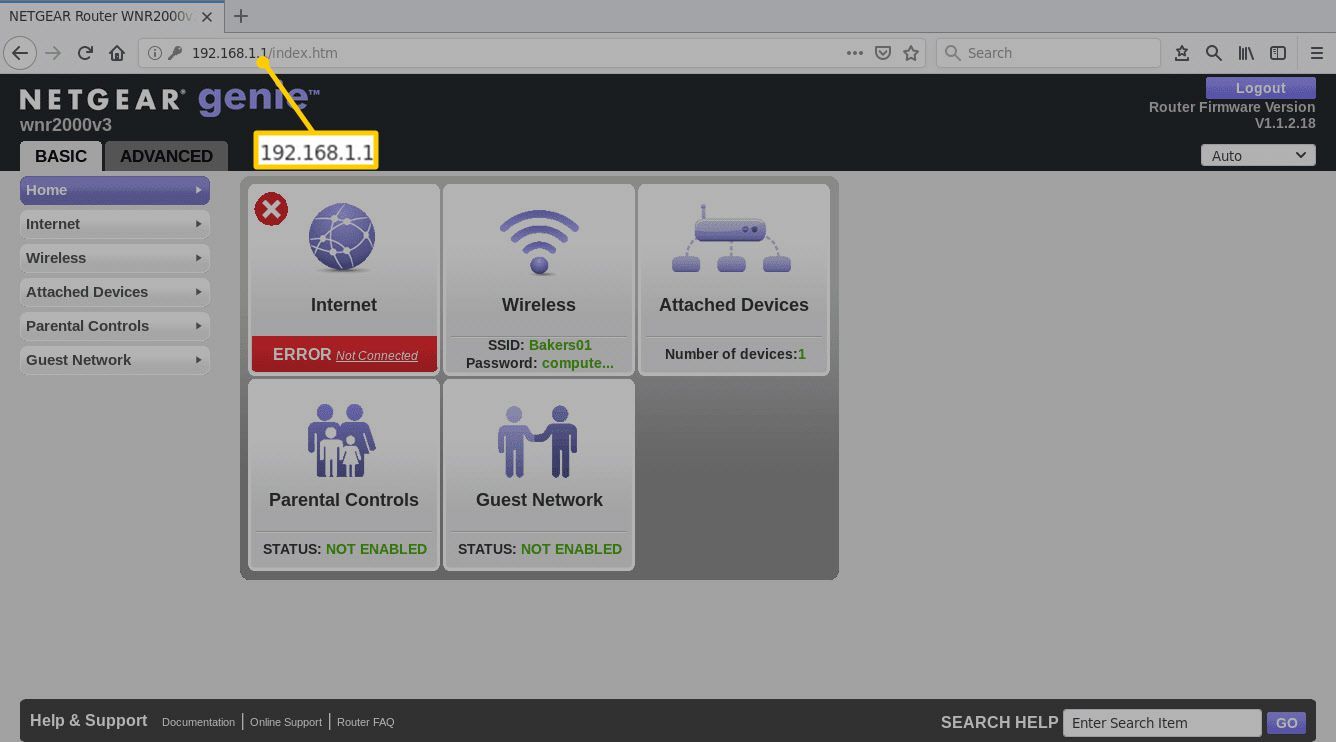

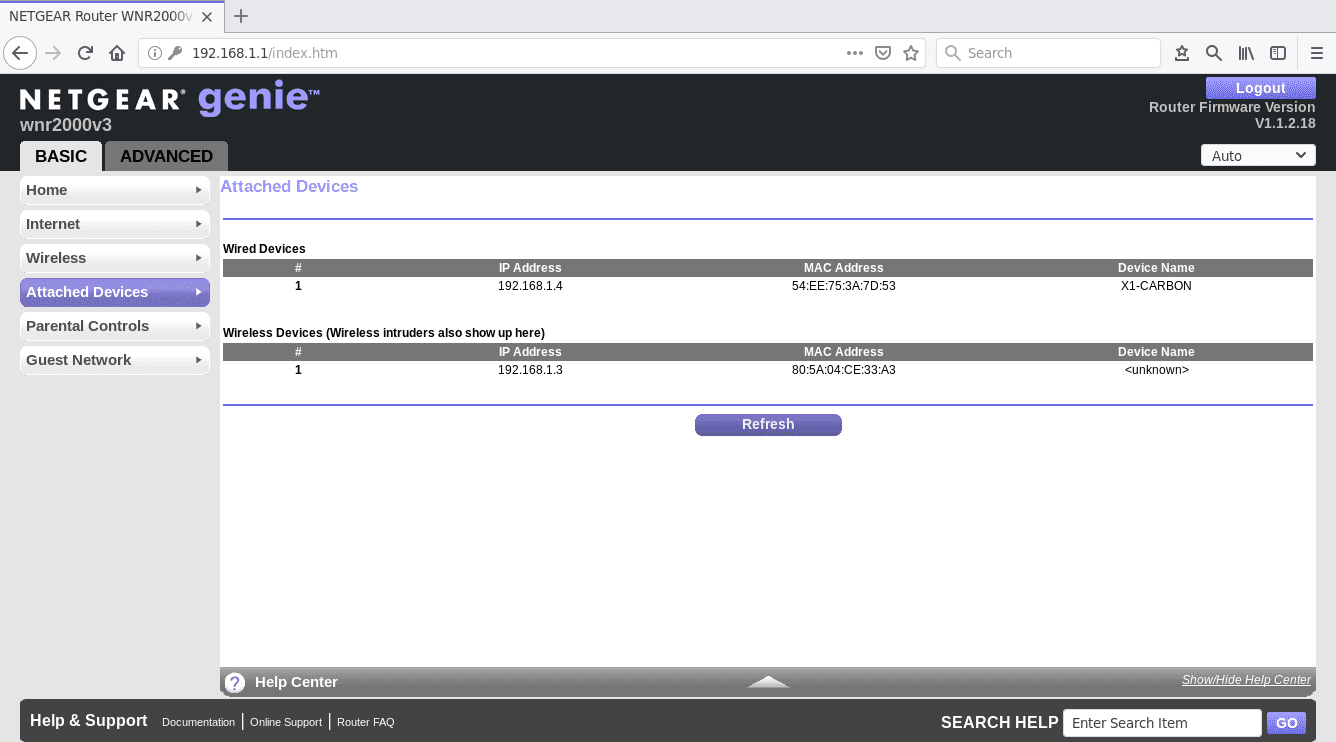

Существует несколько способов поиска устройств, подключенных к вашей сети. Первый метод (и тот, который будет использоваться в этом руководстве, когда речь идет о блокировке подозрительных устройств), заключается в использовании графического веб-интерфейса пользователя (GUI) маршрутизатора. Почти все потребительские маршрутизаторы имеют веб-интерфейс, к которому вы можете получить доступ (из локальной сети), введя собственный IP-адрес локальной сети в браузер — это обычно можно найти в руководстве пользователя вашего маршрутизатора или, в случае неудачи, на онлайн-форумах поддержки. ,

Некоторые прошивки маршрутизатора позволяют просматривать исторические списки MAC-адресов, которые вошли в сеть, но почти все они дают вам возможность просмотреть MAC-адреса подключенных в данный момент устройств. Если ваш маршрутизатор имеет функцию внесения в белый / черный список, практически гарантируется, что у вашего маршрутизатора есть один или другой из этих параметров, так как в противном случае было бы трудно узнать, какие MAC-адреса следует ввести.

Второй способ создания инвентаризации подключаемых устройств — это исторические журналы маршрутизатора. Не все маршрутизаторы предоставляют администраторам доступ к полным журналам, но если вы можете открыть некоторое подмножество журналов, есть вероятность, что вы можете просмотреть историческую запись подключенных MAC-адресов.

Это ни в коем случае не единственный способ создания базового каталога устройств в сети, но они являются простыми и вписываются в рамки данного руководства.

Отказ в доступе мошенникам

Если ваш подсчет сетевых устройств выявил мошенническое устройство, следующим шагом будет его блокировка. Наилучшее средство сделать это — создать политику «белого» или «черного» списков, обычно известную как «белый» или «черный» списки, соответственно.

Так какую из этих тактик вы должны использовать? Черный список хорош, если топография вашей сети (устройства, которые к ней обычно подключаются) меняется довольно регулярно или если вы используете устройства, MAC-адреса которых вы не уверены. Обнаружив неавторизованного пользователя, вы просто вводите его MAC-адрес в политику черного списка, и всем устройствам, соответствующим этому MAC-адресу (который должен быть только этот), будет отказано в соединении.

Белый список, однако, является гораздо более безопасной политикой, поскольку он блокирует все устройства, которые не соответствуют списку разрешенных MAC-адресов. Это также хорошо, если ваш мошеннический пользователь несколько искушен и использовал подделку MAC. Подмена MAC-адреса — это программный метод, который позволяет людям отправлять поддельный MAC-адрес по своему выбору, а не тот, который встроен в NIC их устройства.

Принимая во внимание, что подмена MAC может легко обойти черные списки, потому что злоумышленнику просто нужен любой из миллиардов MAC-адресов, которых нет в вашем списке, чтобы обойти белый список, злоумышленнику придется угадать одно из немногих устройств, которые вы явно разрешили, который очень маловероятно, если они не пошли на вас, чтобы шпионить за вами (что выходит за рамки этого руководства).

Для этого вам необходимо ввести MAC-адрес каждого устройства, которое вы и другие авторизованные пользователи сети захотите использовать в сети. Вам не нужно делать это правильно с первой попытки, так как если хотя бы одно устройство, которым вы можете управлять, находится в белом списке, вы можете войти обратно в интерфейс маршрутизатора и добавить (или удалить) MAC-адреса из белого списка.

Маршрутизаторы от разных производителей, и даже от разных поколений или линейки продуктов от одного и того же производителя, могут сильно различаться по своему интерфейсу, поэтому не существует единого набора направлений, которые бы работали для всего. Чтобы продемонстрировать базовую концепцию реализации политики белого списка, ниже приведен пример использования обычного потребительского маршрутизатора Netgear (серии N) с установленной последней версией прошивки.

Поскольку эта модель допускает только белый список, и поскольку это рекомендуемая политика для защиты от вторжения в вашу сеть, приведенные ниже шаги продемонстрируют этот метод.

Определите MAC-адрес авторизованных устройств, которые уже подключены. Лучше всего начать с них, а затем добавить больше устройств, которые вы хотите иметь возможность подключать позже по мере необходимости, вместо того, чтобы ждать, чтобы каталогизировать каждое устройство, которое вы хотите подключить. Отключить несколько законных пользователей и всех незаконных пользователей сейчас лучше, чем позволить каждому законному и незаконному пользователю продолжать доступ к вашей сети, пока вы выслеживаете все свои устройства.

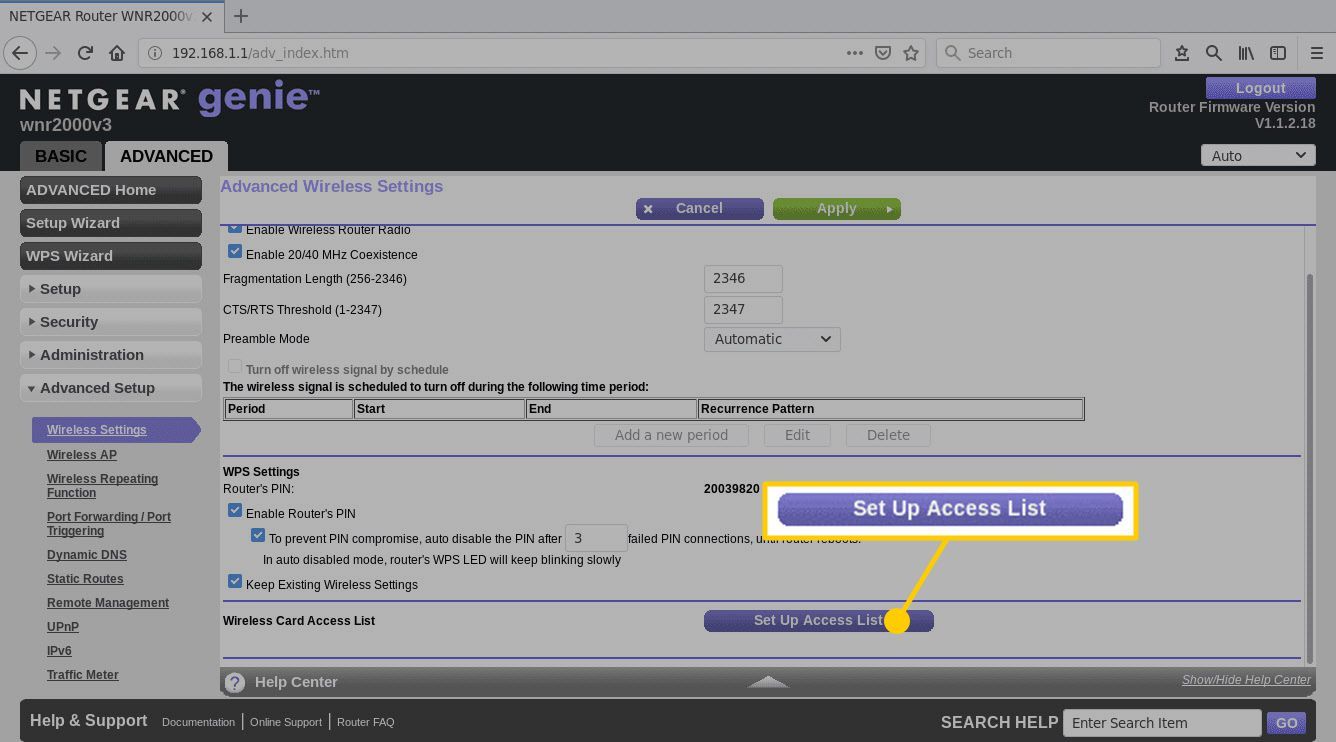

Перейдите на страницу политики белого списка веб-интерфейса вашего маршрутизатора. Это может называться как-то иначе, чем «белый список», например, «список доступа», поэтому проверьте наличие любой страницы с синонимом заголовка, если у вас возникли проблемы с ее поиском.

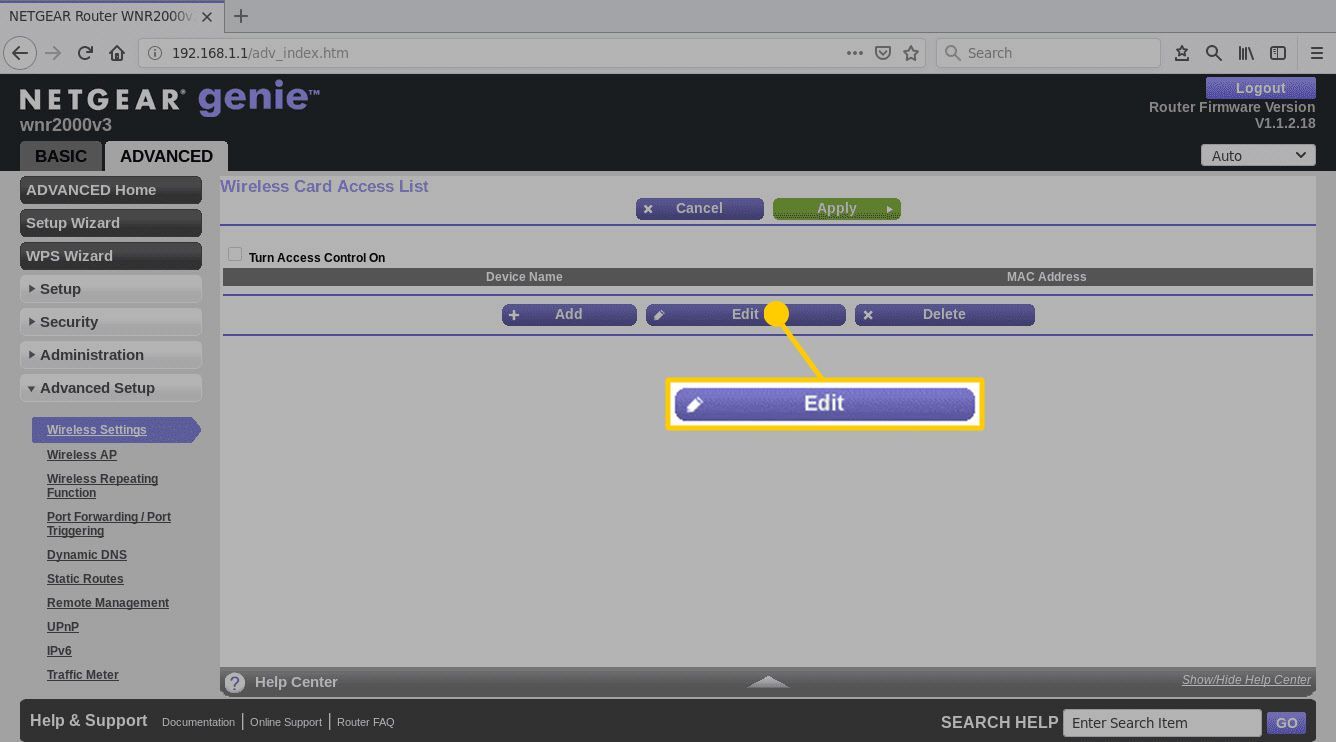

Выберите опцию редактировать таблица политик белого списка, но пока не включай.

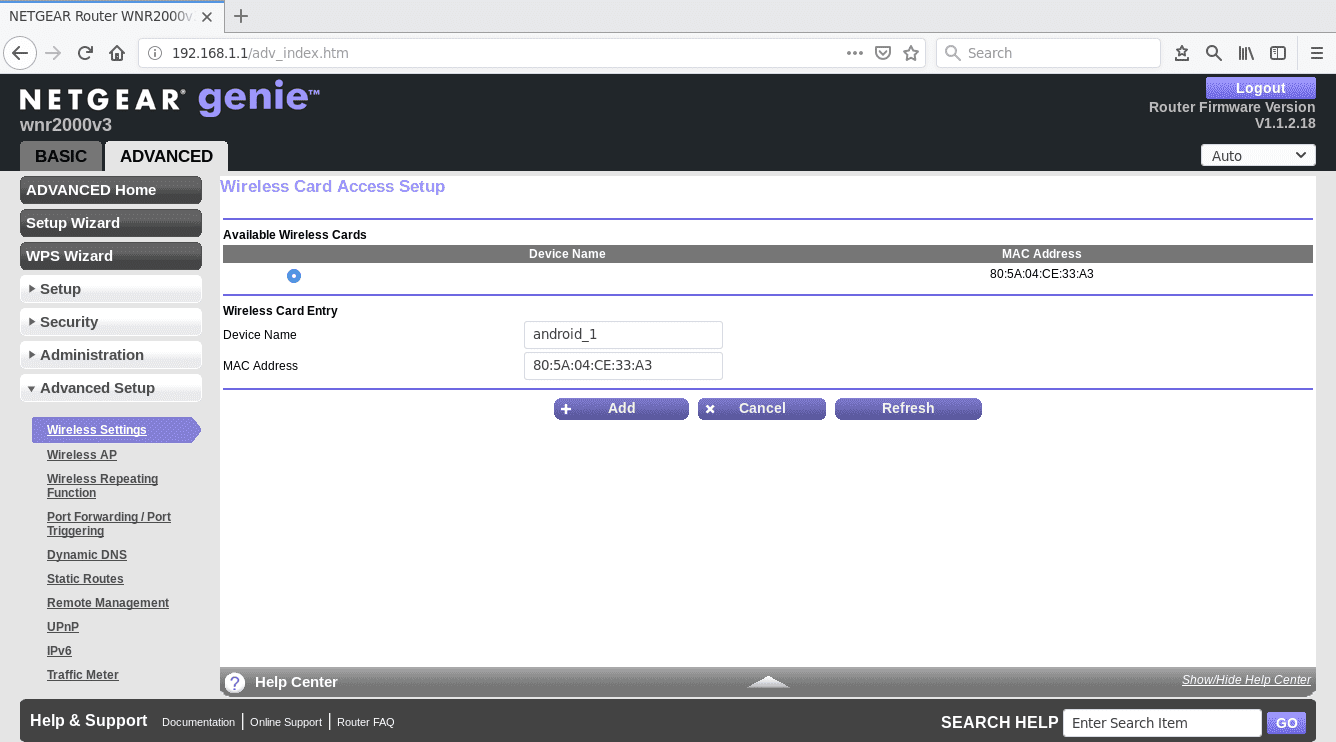

В каждой строке добавьте один из MAC-адресов, которые вы хотите авторизовать, и любую другую соответствующую или полезную информацию, которую вы хотите сопровождать, такую как имя устройства или описание. Повторите это для каждого MAC, который вы хотите авторизовать.

Когда вы закончите добавлять все устройства, которые хотите включить, активируйте политику белого списка.

Помните, что вы можете вернуться и отредактировать эту политику, чтобы добавлять или удалять устройства по мере изменения пользователей в вашей сети.